- CNNVD编号:未知

- 危害等级: 高危

- CVE编号:CVE-2021-35042

- 漏洞类型: CVE-2021-35042

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2021-07-15

- 更新时间:2021-07-15

漏洞简介

1、组件介绍

Django是一个开放源代码的Web应用框架,由Python写成。采用了MVC的框架模式,即模型M,视图V和控制器C。它最初是被开发来用于管理劳伦斯出版集团旗下的一些以新闻内容为主的网站的,即是CMS(内容管理系统)软件。

2、漏洞描述

近日,深信服安全团队监测到一则Django组件存在SQL注入漏洞的信息,漏洞编号:CVE-2021-35042,漏洞威胁等级:高危。

该漏洞是由于对QuerySet.order_by()中用户提供数据的过滤不足,攻击者可利用该漏洞在未授权的情况下,构造恶意数据执行SQL注入攻击,最终造成服务器敏感信息泄露。

漏洞公示

参考网站

受影响实体

在世界范围内,Django主要分布在美国,在中国、德国、印度等国家也有少量分布

国内主要分布在浙江、北京、上海等地。

目前受影响的Django版本:

Django 3.2

Django 3.1

补丁

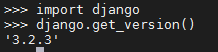

1、如何检测组件系统版本

在python命令行中输入

import django

django.get_version()即可显示版本信息

2、官方修复建议

当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。链接如下:

https://www.djangoproject.com/weblog/2021/jul/01/security-releases/

3、深信服解决方案

【深信服下一代防火墙】当前可防御此漏洞, 建议用户将深信服下一代防火墙开启 WAF防护策略,并更新最新安全防护规则,即可轻松抵御此高危风险。

【深信服安全感知平台】结合云端实时热点高危/紧急漏洞信息,可快速检出业务场景下的该漏洞,并可联动【深信服下一代防火墙等产品】实现对攻击者IP的封堵。