已复现,XStream远程代码执行漏洞

- CNNVD编号:未知

- 危害等级: 高危

- CVE编号:CVE-2021-29505

- 漏洞类型: 远程代码执行

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2021-05-25

- 更新时间:2021-05-25

漏洞简介

1、组件介绍

XStream是Java类库,用来将对象序列化成XML(JSON)或反序列化为对象。XStream是自由软件,可以在BSD许可证的许可下分发。

2、漏洞描述

2021年5月17日,深信服安全团队监测到XStream官方发布了一则漏洞安全通告,通告披露了XStream组件存在远程代码执行漏洞,漏洞编号:CVE-2021-29505,威胁等级:高危。

该漏洞是由于在解组时处理的流包含类型信息以重新创建以前写入的对象。因此,XStream基于这些类型信息创建新的实例。攻击者可以操纵处理后的输入流并替换或注入对象,从而导致服务器上执行本地命令。

漏洞公示

漏洞复现

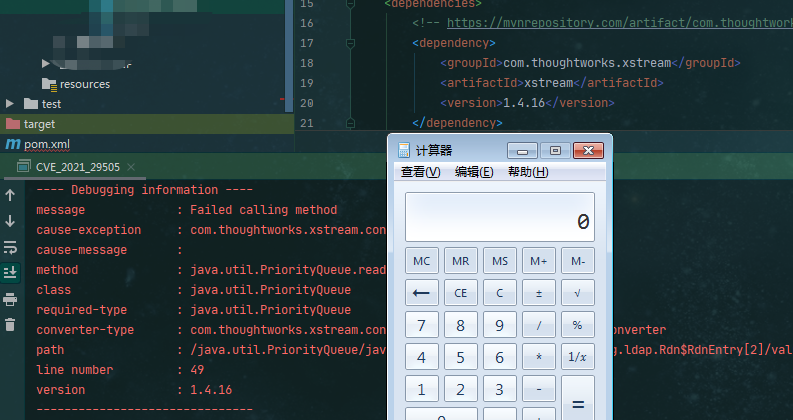

搭建XStream组件1.4.16版本环境,复现该漏洞,效果如下:

参考网站

暂无

受影响实体

可能受漏洞影响的资产广泛分布于世界各地,国内资产主要分布在浙江、广东、上海等省市。

目前受影响的XStream版本:

XStream <= 1.4.16

补丁

1、官方修复建议

目前厂商已发布升级补丁修复漏洞,请受影响用户及时更新官方补丁。官方链接如下:

https://x-stream.github.io/download.html

2、深信服解决方案

【深信服下一代防火墙】可防御此漏洞,建议用户将深信服下一代防火墙开启IPS防护策略,并更新最新安全防护规则,即可轻松抵御此高危风险。

【深信服安全感知平台】结合云端实时热点高危/紧急漏洞信息,可快速检出业务场景下的该漏洞,并可联动【深信服下一代防火墙等产品】实现对攻击者IP的封堵。