- CNNVD编号:未知

- 危害等级: 高危

- CVE编号:CVE-2021-43297

- 漏洞类型: 反序列化

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2022-01-12

- 更新时间:2022-01-12

漏洞简介

Apache Dubbo 是一款高性能、轻量级的开源 java Rpc 分布式服务框架。核心功能有面向接口的远程过程调用、集群容错和负载均衡、服务自动注册与发现。其特点主要在以下几个方面。使用分层的架构模式,使得各个层次之间实现最大限度的解耦。将服务抽象为服务提供者与服务消费者两个角色。

2022年1月11日,深信服安全团队监测到一则 Apache Dubbo 组件存在反序列化漏洞的信息,漏洞编号:CVE-2021-43297,漏洞威胁等级:高危。

该漏洞是由于 Apache Dubbo 在反序列化数据出现异常时 Hessian 会记录用户的信息,攻击者可以构造恶意数据,最终导致远程代码执行,获取服务器最高权限。

漏洞公示

受影响实体

Apache Dubbo 作为一款高性能、轻量级的开源 Java 服务框架,当前可能受漏洞影响的资产广泛分布于世界各地,国内主要集中在广东、江苏、河北等省份地区。

目前受影响的 Apache Dubbo 版本:

Apache Dubbo 2.6.x < 2.6.12

Apache Dubbo 2.7.x < 2.7.15

Apache Dubbo 3.0.x < 3.0.5

补丁

1、如何检测组件版本

方案一

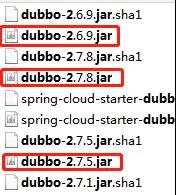

全盘搜索dubbo,如果存在dubbo-{version}.jar

则用户可能受漏洞影响。

方案二

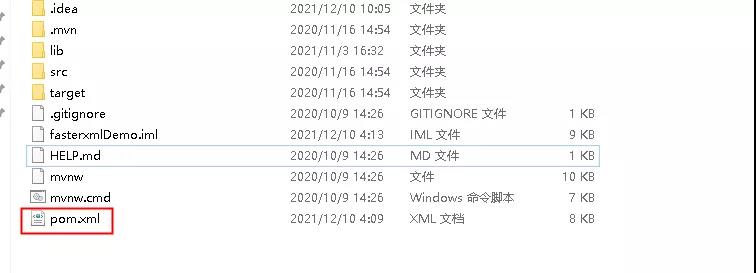

如果项目是由maven编译的(一般在项目根目录下会有pom.xml)

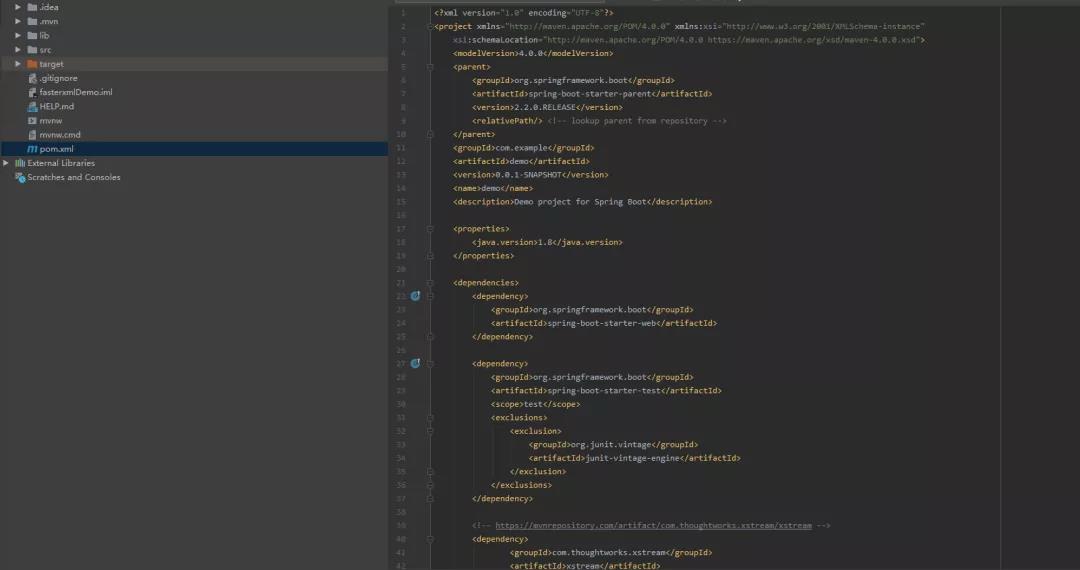

打开pom.xml文件,如图:

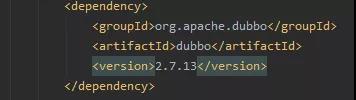

在此文件中搜索dubbo,如果可以搜索到关键字,并且<version>标签内部的字段在:2.6.0版本及以上并且小于2.16.12或2.7.0版本及以上并且小于2.7.15或3.0.0版本及以上并且小于3.0.5,则可能受到漏洞的影响。(图中的dubbo的版本是2.7.13,在漏洞影响范围内)

如以上检索均未发现结果,不能够完全下结论一定没有使用 dubbo 组件 ,建议联系开发人员进一步核实。

2、官方修复建议

当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。链接如下:

https://dubbo.apache.org/en/blog/2020/05/18/past-releases/