- CNNVD编号:未知

- 危害等级: 高危

- CVE编号:未知

- 漏洞类型: 远程代码执行

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2021-05-06

- 更新时间:2021-05-06

漏洞简介

1、组件介绍

Google Chrome是一款由Google公司开发的网页浏览器,该浏览器基于其他开源软件撰写,包括WebKit,目标是提升稳定性、速度和安全性,并创造出简单且有效率的使用者界面。

2、漏洞描述

2021年4月13日,深信服安全团队监测到国外安全研究员公开了有关Chrome远程代码执行漏洞的exp,通告披露了Chrome组件存在远程代码执行漏洞,漏洞编号:暂无。

攻击者可利用该漏洞在未授权且用户关闭Sandbox的情况下,构造恶意网页实施“水坑”攻击从而在用户机器上执行任意代码,最终可获得用户机器权限。

漏洞公示

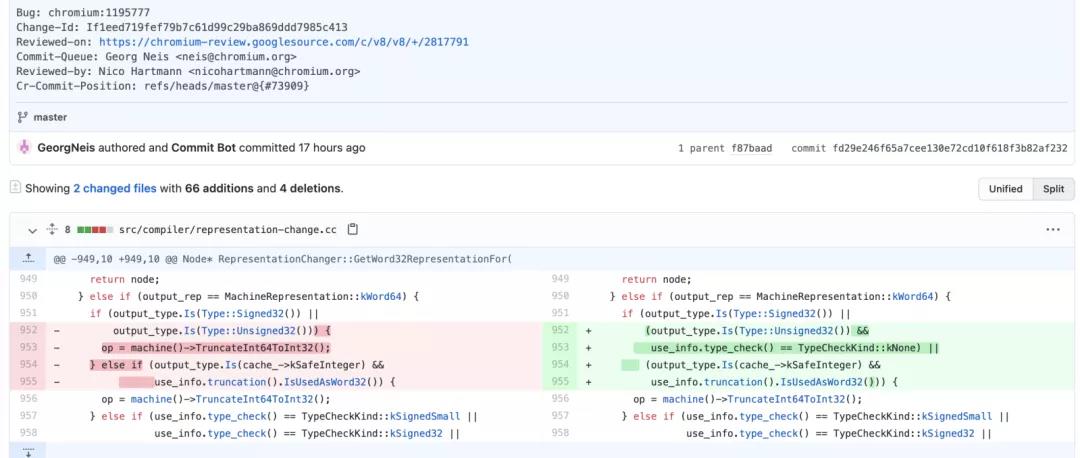

这是v8 TurboFan引擎在JIT优化过程中的一个整数截断错误,v8代码bugfix的commit如下:

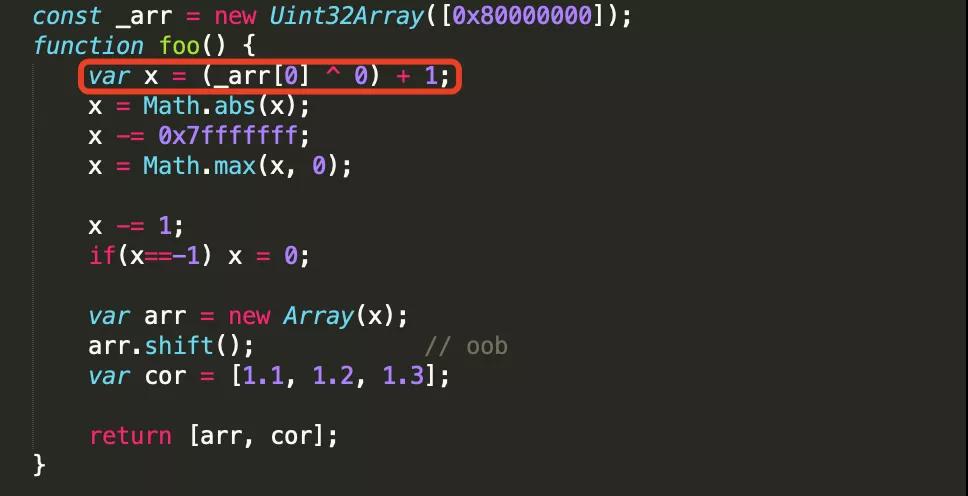

PoC中,JIT的关键函数如下:

其中,红框标记代码为JIT优化过程触发整数截断错误的关键代码。

“var x = (_arr[0] ^ 0) + 1;”的正确返回的x应为-0x7fffffff。JIT优化过程,因为整数截断错误,导致x = 0x80000001,从而传入”var arr = new Array(x);“中的x = 1,结合“arr.shift();”使得arr可以越界读写cor。最终利用两个错位的数组,通过类型混淆,实现addrof和fakeobj读写能力。

触发漏洞后的arr和cor:

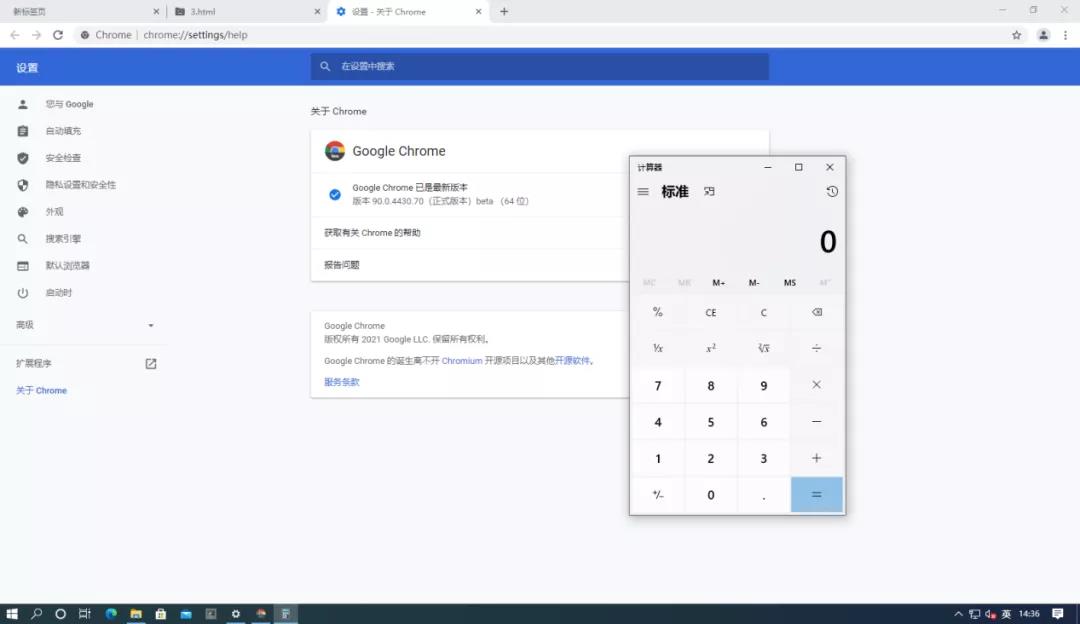

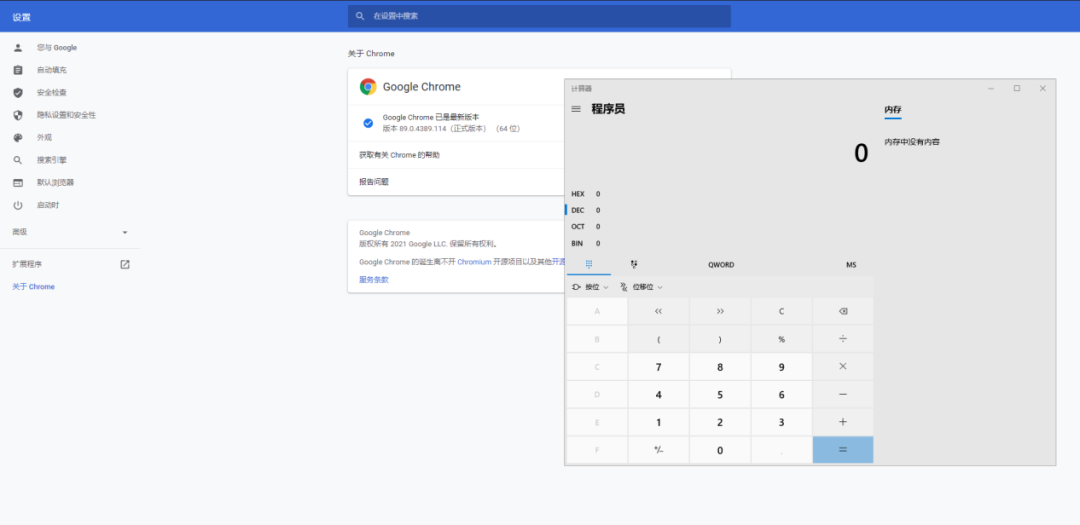

搭建Chrome组件Stable 及Beta版本环境,复现该漏洞,效果如下:

参考网站

受影响实体

目前受影响的Chrome版本:

影响至当前最新版本

Chrome Stable channel : 89.0.4389.114

Chrome Beta channel : 90.0.4430.70

补丁

1、修复建议

官方尚未发布最新版本及补丁包修复该漏洞,但该漏洞只生效于无沙盒保护的Chrome浏览器中,强烈建议广大用户在Sandbox模式下运行Chrome。

2、深信服解决方案

【深信服下一代防火墙】可防御此漏洞, 建议用户将深信服下一代防火墙开启 IPS,并更新最新安全防护规则,即可轻松抵御此高危风险。

【深信服安全感知平台】结合云端实时热点高危/紧急漏洞信息,可快速检出业务场景下的该漏洞,并可联动【深信服下一代防火墙等产品】实现对攻击者IP的封堵。