- CNNVD编号:未知

- 危害等级: 高危

- CVE编号:CVE-2021-37678

- 漏洞类型: 远程代码执行

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2021-08-24

- 更新时间:2021-08-24

漏洞简介

1、组件介绍

Google TensorFlow 是美国谷歌(Google Chrome)公司的一套用户机器学习的端到端开源平台。Google TensorFlow 是拥有一个全面而灵活的生态系统,其中包含各种工具、库和社区资源,可助力研究人员推动先进机器学习技术的发展,并使开发者能够轻松地构建和部署由机器学习提供支持的应用。

2、漏洞描述

2021年8月23日,深信服安全团队监测到一则Google TensorFlow组件存在远程代码执行漏洞的信息,漏洞编号:CVE-2021-37678,漏洞威胁等级:高危。

该漏洞是由于从yaml格式反序列化 Keras 模型时,未对输入的数据做有效验证,攻击者可利用该漏洞构造恶意数据,造成远程代码执行攻击。

漏洞公示

参考网站

受影响实体

Google TensorFlow 是著名的机器学习模型,在机器学习领域应用比较广泛。

目前受影响的Google TensorFlow版本:

Google TensorFlow < 2.6.0

补丁

1、如何检测组件系统版本

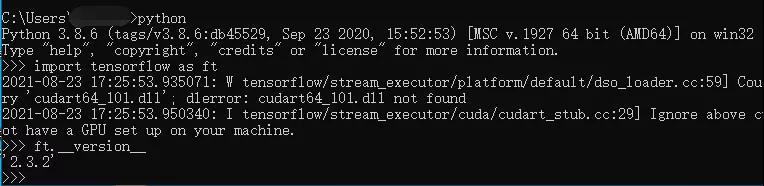

在 cmd 界面输入:

python在 python 环境中输入 :

import tensorflow as ftft.__version__

即可得到版本号。

2、官方修复建议

当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。链接如下:

https://github.com/tensorflow/tensorflow/releases

3、深信服解决方案

【深信服下一代防火墙AF】预计发布时间2021年8月25日,可防御此漏洞。建议用户将深信服下一代防火墙开启 IPS 防护策略,并更新最新安全防护规则,即可轻松抵御此高危风险。

【深信服安全感知管理平台SIP】预计发布时间2021年8月25日,可防御此漏洞。结合云端实时热点高危/紧急漏洞信息,可快速检出业务场景下的该漏洞,并可联动【深信服下一代防火墙 】AF等产品实现对攻击者IP的封堵。