- CNNVD编号:未知

- 危害等级: 高危

- CVE编号:CVE-2022-21907

- 漏洞类型: 远程代码执行

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2022-01-14

- 更新时间:2022-01-14

漏洞简介

超文本传输协议(HTTP)是一个用于传输超媒体文档(例如 HTML)的应用层协议。它是为 Web 浏览器与 Web 服务器之间的通信而设计的,Windows 上的 HTTP 协议栈用于 Windows 上的 Web 服务器,例如 IIS 等,若该协议栈相关的组件存在漏洞,则可能导致远程恶意代码执行。

2021年1月13日,深信服安全团队监测到一则 HTTP.sys 组件存在远程代码执行漏洞的信息,漏洞编号:CVE-2022-21907,漏洞威胁等级:严重。

该漏洞是由于 HTTP 协议栈(HTTP.sys)中的 HTTP Trailer Support 功能中存在边界错误导致缓冲区溢出。未授权的远程攻击者通过向 Web 服务器发送一个特制的 HTTP 请求,触发缓冲区溢出,从而在目标系统上执行任意代码或造成服务器拒绝服务。

漏洞公示

参考网站

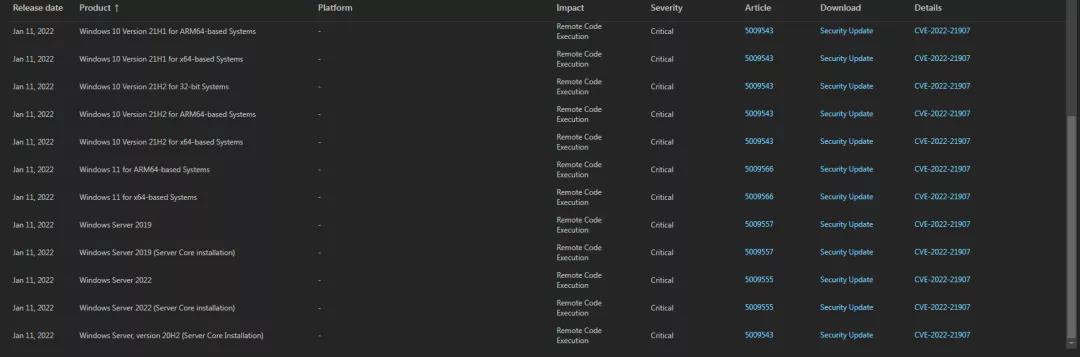

受影响实体

补丁

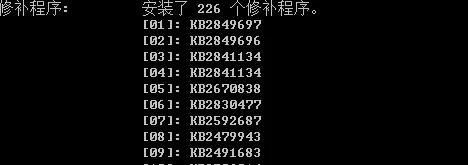

1、如何检测系统版本

打开 cmd.exe 输入:

systeminfo | findstr "{受影响操作系统对应的补丁编号}"

若无结果返回则说明没有安装补丁

2、官方修复建议

当前官方已发布受影响版本的对应补丁,建议受影响的用户及时更新官方的安全补丁。链接如下:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-21907

3、临时修复建议

该临时修复建议存在一定风险,建议用户可根据业务系统特性审慎选择采用临时修复方案:

对于 Windows Server 2019 和 Windows 10, version 1809 可以通过修改注册表键值来避免遭受漏洞影响。

删除如下注册表路径下的 EnableTrailerSupport 键值

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\HTTP\Parameters