- CNNVD编号:未知

- 危害等级: 高危

- CVE编号:未知

- 漏洞类型: 不需要用户认证

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2022-01-10

- 更新时间:2022-01-10

漏洞简介

MeterSphere 是一站式开源持续测试平台,涵盖测试跟踪、接口测试、性能测试、团队协作等功能,兼容 JMeter 等开源标准,有效助力开发和测试团队充分利用云弹性进行高度可扩展的自动化测试,加速高质量软件的交付。

2022年1月6日,深信服安全团队监测到一则 MeterSphere 组件存在远程代码执行漏洞的信息,漏洞威胁等级:高危。

该漏洞是由于plugin接口未做鉴权导致,攻击者可利用该漏洞在未授权的情况下,构造恶意数据执行远程代码执行攻击,最终获取服务器最高权限。

漏洞公示

受影响实体

MeterSphere 是一站式开源持续测试平台,涵盖测试跟踪、接口测试、性能测试、团队协作等功能,可能受漏洞影响的资产主要集中在中国。

目前受影响的 MeterSphere 版本:

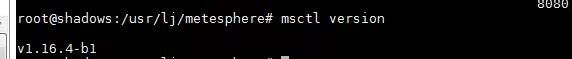

1.13.0 ≤ MeterSphere ≤ 1.16.3

补丁

1、如何检测组件系统版本

当Web服务中存在该页面时即存在MeterSphere组件:

可以通过如下命令获取版本信息:

msctl version

2、官方修复建议

当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。链接如下:

https://github.com/metersphere/metersphere/releases/tag/v1.16.4

2.1 升级方法:

2.1.1 在线方式:

如果您的服务器可以访问互联网, 可以通过以下命令直接升级 metersphere 至最新版本

# 升级至最新版本

msctl upgrade

# 查看 MeterSphere 状态

msctl status

2.1.2 离线方式:

按照离线安装步骤, 下载新版本安装包并上传解压后, 重新执行安装命令进行升级

# 进入项目目录

cd metersphere-release-v1.x.y-offline

# 运行安装脚本

/bin/bash install.sh

# 查看 MeterSphere 状态

msctl status

2.1.3 离线安装参考:

https://metersphere.io/docs/installation/offline_installation/