- CNNVD编号:未知

- 危害等级: 高危

- CVE编号:CVE-2021-22005

- 漏洞类型: 文件上传

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2021-09-27

- 更新时间:2021-09-27

漏洞简介

1、组件介绍

VMware vCenter Server是美国威睿(VMware)公司的一套服务器和虚拟化管理软件。该软件提供了一个用于管理VMware vSphere环境的集中式平台,可自动实施和交付虚拟基础架构。

2、漏洞描述

2021年9月22日,深信服安全团队监测到一则VMware vCenter Server组件存在文件上传漏洞的信息,漏洞编号:CVE-2021-22005,漏洞威胁等级:严重。

该漏洞是由于VMware vCenter 的 CEIP(客户体验改善计划)分析服务中对用户提供的请求参数处理不当,攻击者可利用该漏洞在未授权的情况下,上传恶意文件造成远程代码执行攻击,最终获取服务器最高权限。

漏洞公示

参考网站

受影响实体

可能受漏洞影响的资产广泛分布于世界各地,国内省份中受影响资产分布于广东、江苏、浙江等省市。

目前受影响的VMware vCenter Server版本:

VMware vCenter Server 7.0

VMware vCenter Server 6.7

补丁

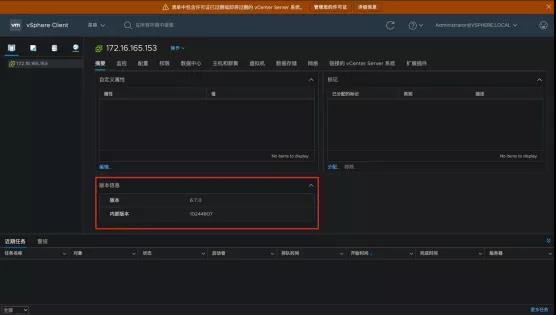

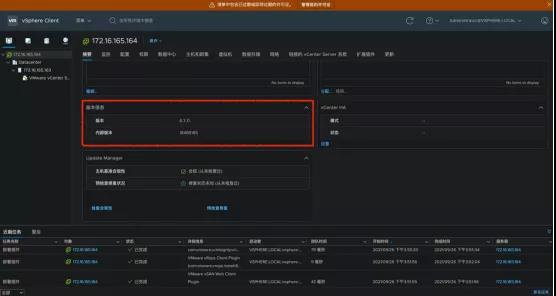

1、如何检测组件系统版本

登录VMware vCenter Server后,在主机页面中即可查看相应的版本信息。

2、官方修复建议

当前官方已发布受影响版本的对应补丁,建议受影响的用户及时更新官方的安全补丁。链接如下:

https://customerconnect.vmware.com/patch/

补丁下载方法(以6.7版本的补丁为例):

1. 从VMware Customer Connect下载 VMware vCenter Server 6.7 Update 3o 补丁。

2. 导航到“Products and Accounts”的“Product Patches”下。

3. 在“Select a Product”下拉菜单中选择 VC。

4. 然后从“Select Version”下拉菜单中选择相应的vCenter版本。

5. 然后单击“搜索”,下载最新的补丁。

补丁安装方法(以6.7版本的补丁为例):

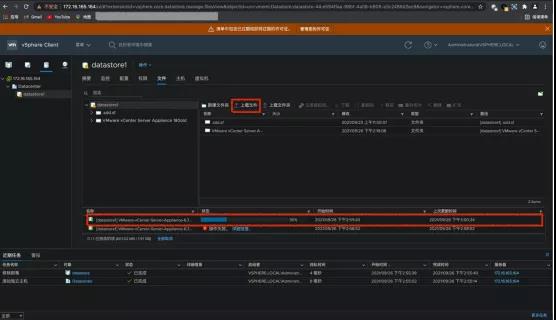

1. 首先在vCenter Server的Datecenter中找到ESXI主机的datastore,上传补丁文件VMware-vCenter-Server-Appliance-6.7.0.50000-18485166-patch-FP.iso。

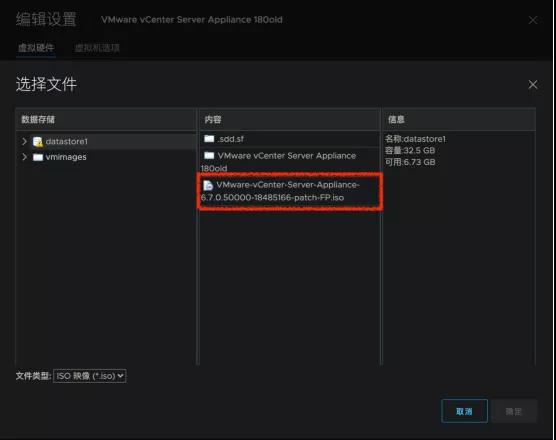

2. 上传成功后,在vCenter找到对应的ESXi主机,右键编辑设置,文件附加到 vCenter Server Appliance CD 或 DVD 驱动器

3. 在CD/DVD驱动器中,选择数据存储ISO文件,点击下方的浏览按钮,找到上述步骤中上传的补丁文件,点击确定,进行挂载。

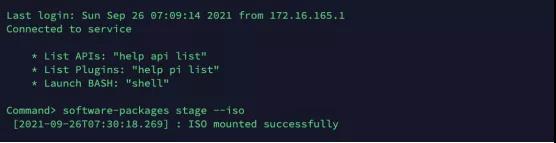

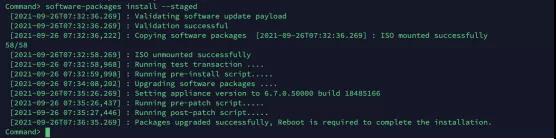

4. 以具有超级管理权限(例如root)的用户身份登录到设备 shell并运行以下命令:

(1)暂存 ISO:software-packages stage –iso

一直输入回车,最后输入Yes后会显示Staging process completed successfully。

(2)查看暂存内容:software-packages list –staged

(3)安装:software-packages install --staged

(4)VCSA重启:shutdown reboot -ra

再次查看vCenter的版本,已经升级成功。

3、临时修复建议

该临时修复建议存在一点影响,可能导致7.0版本使用中用户接收到“JSON deserialization failed”的报错。

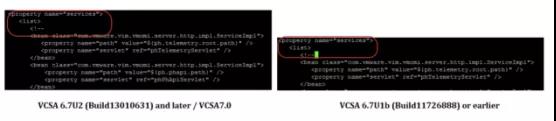

临时方案需根据vCenter版本,对应去修改/etc/vmware-analytics/ph-web.xml文件。

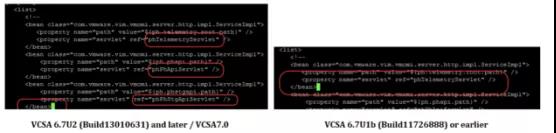

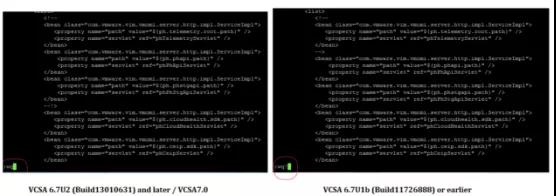

(1)对于 6.7 U1b(内部版本11726888) 及更早版本,有 1 个端点“phTelemetryServlet”需要注释。

(2)对于 6.7U2(内部版本 13010631) 及更高版本以及 7.0 的所有版本,有 3 个受影响的端点,即“phTelemetryServlet”、“phPhApiServlet”和“phPhStgApiServlet”端点。

根据修改方法不同分为临时修复方案1和临时修复方案2。方案1采用脚本自动修复,方案二为手动修复方案。

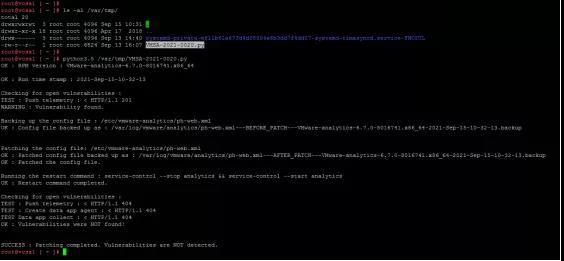

临时修复方案1:

1. 使用SSH会话和root凭证连接到VCSA。

2. 将检测脚本复制到VCSA终端的/var/tmp/路径下。

3. 执行python /var/tmp/VMSA-2021-0020.py。

4. 如果终端中显示Patching completed. Vulnerabilities are NOT detected. 则临时修复方案生效。

官方临时修复脚本(VMSA-2021-0020.py)下载链接:

https://kb.vmware.com/sfc/servlet.shepherd/version/download/0685G00000YTpbRQAT

临时修复方案2:

1.使用SSH会话和root凭证连接到VCSA。

2.备份/etc/vmware-analytics/ph-web.xml文件

cp /etc/vmware-analytics/ph-web.xml/etc/vmware-analytics/ph-web.xml.backup3.打开/文本编辑器中的etc/vmware-analytics/ph-web.xml文件

vi /etc/vmware-analytics/ph-web.xml

4.敲击键盘上的“ I ”进入“ Insert ”模式(I 表示插入)。

5.导航到<list>行,如下所示。

6.按 Enter。

7.键入<!—,如下所示。

8.导航到</bean>行

该行位于6.7U2版本的<property name="servlet" ref="phPhStgApiServlet"/>行后

该行位于6.7U1b或更早版本的<property name="servlet" ref="phtelemetryservlet"/>行后。

9.按 Enter 并键入-->。

10.按键盘上的 Esc 按钮退出插入模式。

11.键入 :wq 并保存并退出文件点击 Enter 。

12.重新启动 vmware-analytics 服务,在VCSA终端中输入

service-control --restart vmware-analytics13.最后为了确认解决方法已经生效,您可以通过运行以下命令进行测试

curl -X POST "http://localhost:15080/analytics/telemetry/ph/api/hyper/send?_c&_i=test" -d "Test_Workaround" -H "Content-Type: application/json" -v 2>&1 | grep HTTP结果应该返回 404 错误。

4、深信服解决方案

【深信服下一代防火墙AF】可防御此漏洞, 建议用户将深信服下一代防火墙开启 WAF 防护策略,并更新最新安全防护规则,即可轻松抵御此高危风险。

【深信服安全感知管理平台SIP】结合云端实时热点高危/紧急漏洞信息,可快速检出业务场景下的该漏洞,并可联动【深信服下一代防火墙等产品AF】实现对攻击者IP的封堵。

【深信服安全云眼CloudEye】预计2021年9月29日,完成检测更新,对所有用户网站探测,保障用户安全。不清楚自身业务是否存在漏洞的用户,可注册信服云眼账号,获取30天免费安全体验。

注册地址:http://saas.sangfor.com.cn

【深信服云镜JY】预计2021年9月29日,完成检测能力的发布,部署了云镜的用户可以通过升级来快速检测网络中是否受该高危风险影响,避免被攻击者利用。离线使用云镜的用户需要下载离线更新包来获得漏洞检测能力,可以连接云端升级的用户可自动获得漏洞检测能力。