- CNNVD编号:CVE-2021-38666

- 危害等级: 高危

- CVE编号:未知

- 漏洞类型: 远程命令执行

- 威胁类型:远程

- 厂 商:未知

- 漏洞来源:深信服

- 发布时间:2021-11-12

- 更新时间:2021-11-12

漏洞简介

1、组件介绍

Windows Remote Desktop Client 使用户可以使用并控制一台远程的PC,对远程PC进行一切可以对物理PC进行的操作,如:使用安装在远程PC上的APP;访问在远程PC上的文件和网络资源;在关闭Client的时候保持APP打开。

2、漏洞描述

2021年11月10日,深信服安全团队监测到微软官方发布了一则漏洞安全通告,通告披露了Windows远程桌面客户端组件存在远程命令执行漏洞,漏洞编号:CVE-2021-38666,漏洞威胁等级:高危。

该漏洞由于客户端未对服务端传来的数据进行严格的校验,导致内存破坏,攻击者可利用该漏洞在未授权的情况下,构造恶意数据执行远程代码执行攻击,最终可获取系统最高权限。

漏洞公示

受影响实体

Windows系统作为当下最流行、使用最为广泛的操作系统,在全球各个地区都有相当大的使用量,中美两国是目前使用Windows系统最多的两个国家。

目前受影响的Windows版本:

Windows 10 Version 1607/1809/1909/2004/20H2/21H1

Windows Server, version 2004/20H2

(Server Core Installation)

Windows 7 for 32/64-bit Systems Service Pack 1

Windows Server 2008/2012/2016/2019/2022

Windows 11 for ARM64-based Systems

Windows 11 for x64-based Systems

Windows RT 8.1

补丁

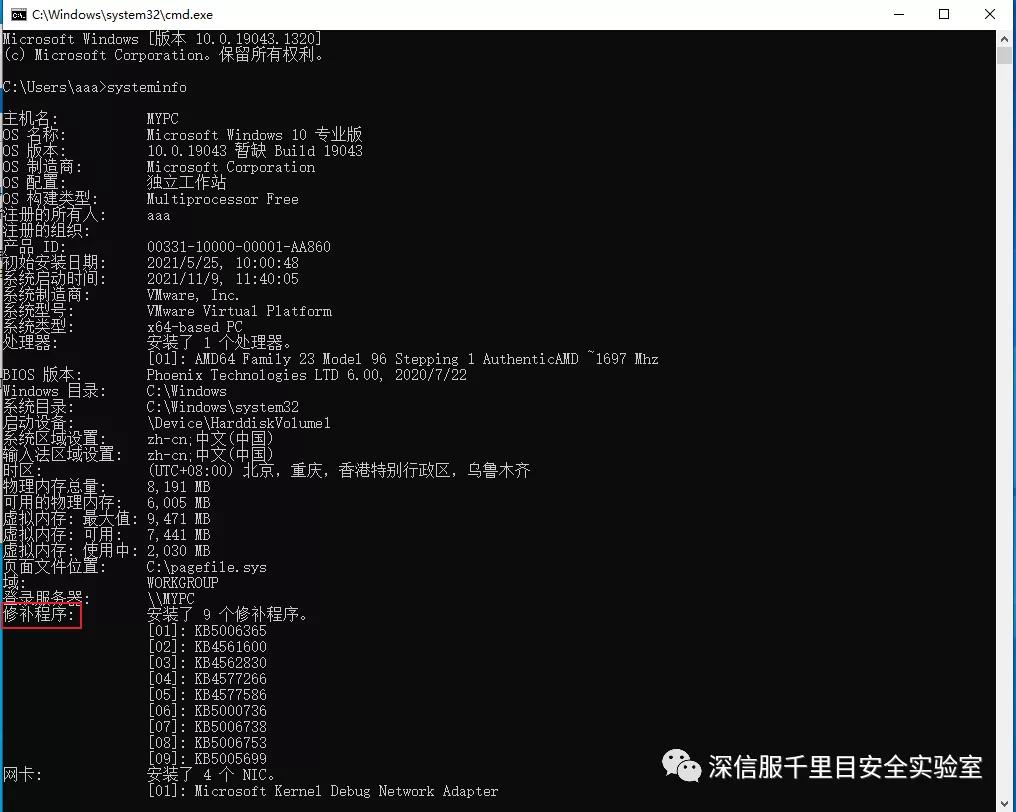

1、如何检测组件系统版本

在 cmd 中执行

systeminfo在命令行输出“修补程序”中查看是否存在官方对应的补丁包。

2、官方修复建议

当前官方已发布受影响版本的对应补丁,建议受影响的用户及时更新官方的安全补丁。链接如下:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-38666